What is Living off the Land attack?

Living off the Land is a strategy which involves threat actors leveraging the utilities readily available within the target organization’s digital environment to move through the cyber kill chain. This is a popular method because It is often cheaper, easier, and more effective to make use of an organization’s own infrastructure in an attempt to attack rather than writing bespoke malware for every heist.

Der Begriff wurde bereits 2013 geprägt, aber erst in den letzten Jahren haben sich „Living off the Land“-Tools, -Techniken und -Verfahren (TTPs) massiv ausgebreitet. Das liegt teilweise daran, dass der traditionelle Ansatz für defensive Sicherheit – Blocklisting von Dateihashes, Domains und anderen Bedrohungselementen, die bei früheren Angriffen festgestellt wurden – nicht für die Abwehr solcher Angriffe geeignet ist. Diese getarnten, häufig dateilosen Angriffe sind mittlerweile keine Seltenheit mehr.

How does Living off the Land attack work?

Living off the Land attacks have a particular history in highly organized, targeted hacking. APT groups have long favored Living off the Land TTPs, since evasion is a top priority. And trends show that ransomware groups are opting for human-operated ransomware that relies heavily on Living off the Land techniques, instead of commodity malware.

Zu den Tools, die am häufigsten für schädliche Zwecke missbraucht werden, gehören Powershell, Windows Management Interface (WMI) und PsExec. Diese Tools werden von Netzwerkadministratoren regelmäßig für Routineaufgaben genutzt. Traditionelle Sicherheitstools, die auf statischen Regeln und Signaturen basieren, können nur schwer zwischen einer legitimen und einer schädlichen Nutzung unterscheiden.

Die Merkmale eines „Living off the Land“-Angriffs

Bevor ein Bedrohungsakteur Ihre Infrastruktur bei einem „Living off the Land“-Angriff gegen Sie verwenden kann, braucht er die Gelegenheit, Befehle auf einem Zielsystem auszuführen. Daher gehen einer „Living off the Land“-Attacke die Auskundschaftung des Netzwerks, laterale Bewegung und das Einnisten voraus.

Sobald ein Gerät infiziert ist, stehen dem Angreifer Hunderte Systemtools zur Verfügung – diese können bereits auf dem System installiert sein oder werden über von Microsoft signierte Binaries heruntergeladen. Auch andere Third-Party-Administrationstools im Netzwerk können, wenn sie in die falschen Hände gelangen, vom Freund zum Feind werden.

Da sich die „Living off the Land“-Techniken ständig weiterentwickeln, ist es schwierig, einen typischen Angriff zu beschreiben. Wir können diese TTPs jedoch in Hauptkategorien einteilen:

„Living off the Land“-TTPs mit Microsoft-Signatur

Microsoft ist in der Geschäftswelt und in jeder Branche allgegenwärtig. Im Rahmen des LOLBAS-Projekts (Living off the Land Binaries and Scripts) sollen alle Binaries und Scripts mit Microsoft-Signatur dokumentiert werden, die von APT-Gruppen für „Living off the Land“-Angriffe missbraucht werden könnten. Bislang stehen 135 potenziell gefährdete Systemtools auf der Liste, die jeweils unterschiedliche Angriffsvektoren erschließen. Das könnte die Erstellung neuer Benutzerkonten, Datenkomprimierung und Exfiltration, das Sammeln von Systeminformationen, das Starten von Prozessen auf dem Zielsystem oder auch die Deaktivierung von Sicherheitsservices sein. Sowohl die Microsoft-Dokumentation gefährdeter vorinstallierter Tools als auch LOLBAS sind fortlaufende Projekte, die keinen Anspruch auf Vollständigkeit erheben können.

Befehlszeile

Für die Installation der schädlichen Payload im Zielsystem haben die Angreifer laut einer aktuellen Studie am häufigsten WMI (WMIC.exe), das Befehlszeilentool (cmd.exe) und PowerShell (powershell.exe) genutzt. Diese Befehlszeilentools werden normalerweise für die Konfiguration von Sicherheitseinstellungen und Systemeigenschaften genutzt, stellen sensible Updates zum Netzwerk- oder Gerätestatus bereit und erleichtern die Übertragung und Ausführung von Dateien zwischen Geräten.

Die Befehlszeilen-Gruppe weist im Wesentlichen drei Hauptmerkmale auf:

- Die Tools sind in Windows-Systemen frei verfügbar.

- Sie werden von den meisten Administratoren oder internen Prozessen genutzt, um tägliche Aufgaben zu erledigen.

- Sie können ihre Kernfunktionen ausführen, ohne dass sie Daten auf eine Festplatte schreiben müssen.

Mimikatz

Mimikatz unterscheidet sich von anderen Tools darin, dass es auf den meisten Systemen nicht vorinstalliert ist. Es handelt sich um ein Open-Source-Dienstprogramm, das zum Auslesen (Dumping) zwischengespeicherter Passwörter, Hashes, PINs und Kerberos-Tickets verwendet wird. Es gibt Netzwerkadministratoren, die Mimikatz für interne Schwachstellenanalysen nutzen, allerdings ist das Tool Standardprogramm auf Windows-Systemen.

Traditionelle Sicherheitsansätze sind häufig nicht in der Lage, den Download, die Installation und die Verwendung von Mimikatz zu erkennen. Es gibt ein breites Spektrum von verifizierten und dokumentierten Techniken für die Tarnung von Tools wie Mimikatz, sodass selbst ein unerfahrener Angreifer eine einfache string- oder hashbasierte Erkennung umgehen kann.

Selbstlernende KI bekämpft „Living off the Land“-Angriffe

„Living off the Land“-Techniken sind extrem effizient, weil sich die Angreifer unter das Gesehen in den digitalen Umgebungen des Unternehmens mischen können. Es ist ganz normal, dass in einem einzelnen digitalen Ökosystem tagtäglich Millionen Zugangsdaten, Netzwerktools und Prozesse verwendet werden. Wie lässt sich in diesem digitalen Getümmel eine schädliche Nutzung legitimer Tools erkennen?

As with most threats, basic network hygiene is the first step. This includes implementing the principle of least privilege, de-activating all unnecessary programs, setting up software whitelisting, and performing asset and application inventory checks. However, while these measures are a step in the right direction, with enough time a sophisticated attacker will always manage to work their way around them.

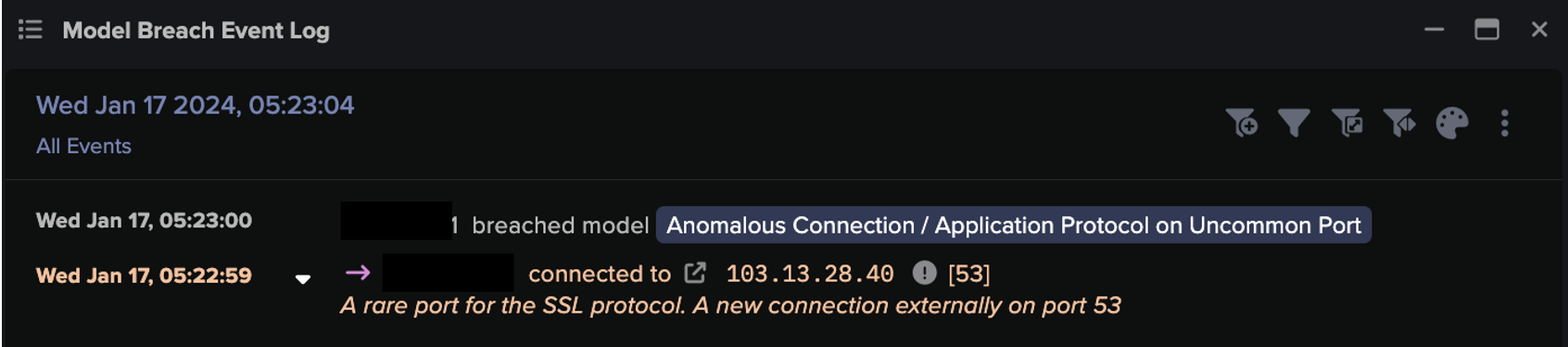

Self-Learning AI technology has become fundamental in shining a light on attackers using an organization’s own infrastructure against them. It learns any given unique digital environment from the ground up, understanding the ‘pattern of life’ for every device and user. Living off the Land attacks are therefore identified in real time from a series of subtle deviations. This might include a new credential or unusual SMB / DCE-RPC usage.

Its deep understanding of the business enables it to spot attacks that fly under the radar of other tools. With a Living off the Land attack, the AI will recognize that although usage of particular tool might be normal for an organization, the way in which that tool is used allows the AI to reveal seemingly benign behavior as unmistakably malicious.

Ein Beispiel: Die selbstlernende KI beobachtet, dass auf mehreren Geräten häufig Powershell-User-Agents eingesetzt werden. Es wird jedoch nur dann ein Vorfall gemeldet, wenn der User-Agent zu einer ungewöhnlichen Zeit auf einem Gerät beobachtet wird.

Similarly, Darktrace might observe WMI commands being sent between thousands of combinations of devices each day, but will only alert on such activity if the commands are uncommon for both the source and the destination.

Auch subtile Hinweise auf einen Missbrauch von Mimikatz, wie die Verwendung neuer Zugangsdaten oder ungewöhnlicher SMB-Traffic, werden aus dem normalen Geschehen in der Infrastruktur herausgefiltert.

„Living off the Land“-Techniken werden uns vorerst erhalten bleiben. Vor diesem Hintergrund verabschieden sich Sicherheitsteams nach und nach von herkömmlichen Sicherheitstools, die versuchen, anhand historischer Angriffsdaten neue Angriffe zu erkennen. Stattdessen setzen sie auf KI, die sich fortlaufend ein Bild von ihrer Umgebung macht und dadurch subtile Abweichungen erkennt, die auf eine Bedrohung hindeuten – selbst wenn dies legitime Tools betrifft.

Vielen Dank an unsere Darktrace Analysten Isabel Finn und Paul Jennings für die Einblicke in diesen Bedrohungsfall und ihren Beitrag zum MITRE ATT&CK-Mapping.