Ransomware gets its name by commandeering and holding assets ransom, extorting their owner for money in exchange for discretion and full cooperation in returning exfiltrated data and providing decryption keys to allow business to resume.

Die Lösegeldforderungen werden immer dreister und betrugen 2021 im Durchschnitt ganze 5,3 Mio. US-Dollar – ein Anstieg um 518% gegenüber dem Vorjahr. Aber die Folgekosten eines Ransomware-Angriffs liegen in der Regel weit über den Lösegeldzahlungen: Nach einem erfolgreichen Angriff beträgt die durchschnittliche Ausfallzeit 21 Tage und 66% der Ransomware-Opfer melden erhebliche Umsatzeinbußen.

In dieser Serie wollen wir dieses große Thema Schritt für Schritt aufschlüsseln. Ein Ransomware-Angriff vollzieht sich in mehreren Phasen, demnach ist auch eine mehrphasige Lösung notwendig, die die Bedrohung in jedem Stadium eigenständig und effektiv in Schach hält. Lesen Sie weiter, um zu erfahren, wie selbstlernende KI und Autonomous Response Ransomware an jedem Punkt stoppen.

1. Eindringen (E-Mail)

Das Eindringen – die erste Phase eines Ransomware-Angriffs – kann durch RDP Brute-Forcing (über ungeschützte Webanwendungen), schädliche Websites und Drive-by-Downloads, einen Insider mit autorisiertem Zugriff, Sicherheitslücken in Systemen und Software oder andere Angriffsvektoren erfolgen.

Der häufigste Angriffsvektor für das Eindringen sind jedoch E-Mails. Meistens stellen die Mitarbeiter die größte Schwachstelle eines Unternehmens dar – und Angreifer wissen das geschickt auszunutzen. Sorgfältig verfasste, gezielte, legitim aussehende E-Mails werden an Mitarbeiter geschickt, um sie zu einer Handlung zu veranlassen, sei es das Anklicken eines Links, das Öffnen eines Anhangs oder die Eingabe von Zugangsdaten oder anderen sensiblen Informationen.

Gateways: Stoppen nur das, was sie kennen

Die meisten herkömmlichen E-Mail-Tools erkennen Bedrohungen nur, wenn diese schon einmal in Erscheinung getreten sind. Stammt eine E-Mail von einer IP-Adresse oder E-Mail-Domain, die auf einer Blocklist steht, und wird für den Angriff bekannte Malware genutzt, die vorher schon in normalen Benutzerumgebungen aufgetaucht ist, wird die Attacke vielleicht gestoppt.

Natürlich wissen die Angreifer ganz genau, dass die meisten Sicherheitstools auf diesem traditionellen Ansatz beruhen. Daher erneuern sie ständig ihre Angriffsinfrastruktur, um diese Tools zu umgehen. Indem sie für ein paar Cent neue Domains kaufen oder mit nur wenigen Code-Anpassungen maßgeschneiderte Malware entwickeln, sind sie dem herkömmlichen Ansatz, auf dem ein typisches E-Mail-Gateway basiert, immer einen Schritt voraus.

Beispiel aus der Praxis: Phishing-Angriff auf eine Lieferkette

By contrast, Darktrace’s evolving understanding of ‘normal’ for every email user in the organization enables it to detect subtle deviations that point to a threat – even if the sender or any malicious contents of the email are unknown to threat intelligence. This is what enabled the technology to stop an attack that recently targeted McLaren Racing, with emails sent to a dozen employees in the organization each containing a malicious link. This possible precursor to ransomware bypassed conventional email tools – largely because it was sent from a known supplier – however Darktrace recognized the account hijack and held the email back.

Lesen Sie den ganzen Bericht über den Angriff

2. Eindringen (serverseitig)

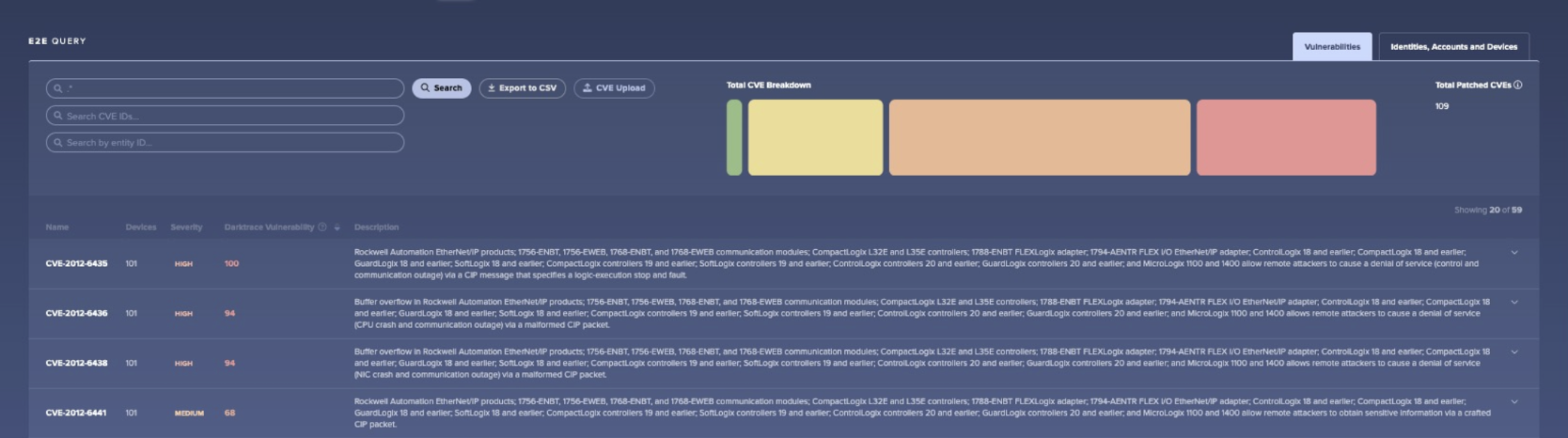

Unternehmen haben in rasantem Tempo ihre extern zugängliche Infrastruktur erweitert. Mit dieser Vergrößerung der Angriffsfläche geht eine Zunahme von Brute-Force-Attacken und serverseitigen Angriffen einher.

In diesem Jahr wurden diverse Sicherheitslücken bei extern zugänglichen Servern und Systemen offengelegt. Für Angreifer ist es einfacher denn je, solche Infrastruktur gezielt für ihre Zwecke zu nutzen – sie brauchen einfach nur das Internet nach gefährdeten Systemen zu scannen, z.B. mit Tools wie Shodan oder MassScan.

Angreifer können sich auch durch RDP Brute-Forcing oder gestohlene Zugangsdaten Zutritt verschaffen, zudem verwenden sie häufig legitime Zugangsdaten aus vorhandenen Datenbeständen. Diese Methode ist präziser und weniger auffällig als ein klassischer Brute-Force-Angriff.

Ein Großteil der Ransomware-Angriffe nutzt RDP als Einfallstor. Dies steht im Zusammenhang mit dem breiteren „Living off the Land“-Trend, d.h. der Verwendung legitimer Standardtools (RDP, SMB1-Protokoll oder verschiedene Befehlszeilentools wie WMI oder PowerShell), um nicht aufzufallen und sich unter die typische Administratoraktivität zu mischen. Es reicht nicht aus, Backups zu isolieren, Konfigurationen zu härten und Systeme zu patchen – vielmehr muss eine Echtzeiterkennung von anormalem Verhalten sichergestellt werden.

Antivirus-Programme, Firewalls und SIEMs

Bei einem Download von Malware wird diese von Endpoint-Antivirus-Programmen erkannt – allerdings nur, wenn die Malware schon einmal in Erscheinung getreten ist und entsprechende Bedrohungsdaten vorliegen. Firewalls müssen in der Regel individuell für das jeweilige Unternehmen konfiguriert und häufig an dessen Erfordernisse angepasst werden. Gibt es für einen Angriff keine Regel oder Signatur, kann er die Firewall ungehindert passieren.

SIEM- und SOAR-Tools halten ebenfalls Ausschau nach Downloads bekannter Malware. Dazu nutzen sie vorprogrammierte Regeln und Maßnahmen. Diese Tools suchen nach Mustern, die vorab definiert wurden. Damit ein neuer Angriff erkannt werden kann, müssen bei diesem Ansatz ausreichend Ähnlichkeiten zu früheren Angriffen vorliegen.

Beispiel aus der Praxis: Dharma-Ransomware

Darktrace erkannte einen gezielten Angriff mit Dharma-Ransomware auf ein britisches Unternehmen, der eine offene RDP-Verbindung mit extern zugänglichen Servern nutzte. Auf dem RDP-Server wurde eine Vielzahl eingehender Verbindungen von ungewöhnlichen IP-Adressen über das Internet beobachtet. Die für diesen Angriff verwendeten RDP-Zugangsdaten wurden sehr wahrscheinlich in einem früheren Stadium abgegriffen – entweder über gängige Brute-Force-Methoden, Credential Stuffing oder Phishing. Eine zunehmend beliebte Angriffsmethode ist der Ankauf von RDP-Zugangsdaten, damit Angreifer gleich dazu übergehen können, sich Zugang zu verschaffen.

Abbildung 2: Die Modellabweichungen, die während dieses Angriffs festgestellt wurden, einschließlich der anormalen RDP-Aktivität

Da in diesem Fall die Autonomous Response nicht aktiviert war, konnte der Angriff mit der Dharma-Ransomware ungehindert fortschreiten. Am Ende musste das Sicherheitsteam drakonische Maßnahmen ergreifen und den RDP-Server mitten in der Verschlüsselung vom Netz nehmen.

Lesen Sie den ganzen Bericht über den Angriff

3. Einnisten und Einrichten der C2-Kommunikation

Egal ob durch erfolgreiches Phishing, einen Brute-Force-Angriff oder mit einer anderen Methode, der Angreifer ist eingedrungen. Jetzt kann er mit den kompromittierten Geräten kommunizieren und sich einnisten.

In dieser Phase bereitet der Angreifer alles vor, um die nachfolgenden Phasen remote kontrollieren zu können. Im Rahmen dieser Command & Control (C2)-Kommunikation kann der Angreifer auch weitere Malware auf die Geräte bringen. So gelingt es ihm, sich noch stärker im Unternehmen festzusetzen und lateral auszubreiten.

Angreifer können die Malware-Funktionalität mit einer ganzen Reihe vorgefertigter Plugins modifizieren, um unerkannt zu bleiben. Es gibt sogar Ransomware, die sich selbst an ihre Umgebung anpasst und eigenständig agiert. So mischt sie sich unbemerkt unter das reguläre Geschehen, auch ohne Verbindung zu ihrem Command & Control-Server. Diese „autonomen“ Ransomware-Stämme stellen ein großes Problem für traditionelle Sicherheitstools dar, die Bedrohungen nur stoppen können, wenn schädliche externe Verbindungen entdeckt werden.

Ganzheitliches Verständnis des Unternehmens statt einer isolierten Betrachtung der Verbindungen

Herkömmliche Sicherheitstools wie IDS und Firewalls betrachten Verbindungen meist isoliert und nicht im Zusammenhang mit früheren und möglicherweise relevanten Verbindungen, sodass C2-Kommunikation nur schwer aufzuspüren ist.

IDS und Firewalls können vielleicht Domains blockieren, die als schädlich bekannt sind, oder Geoblocking anwenden, aber dann suchen sich Angreifer einfach neue Infrastruktur, die sie für ihre Zwecke nutzen können.

Diese Tools analysieren in aller Regel auch keine Indikatoren wie die Frequenz, d.h. ob eine Verbindung in regelmäßigen oder unregelmäßigen Abständen Beacons aussendet, wie lange es die Domain schon gibt oder wie ungewöhnlich sie im Unternehmenskontext erscheint.

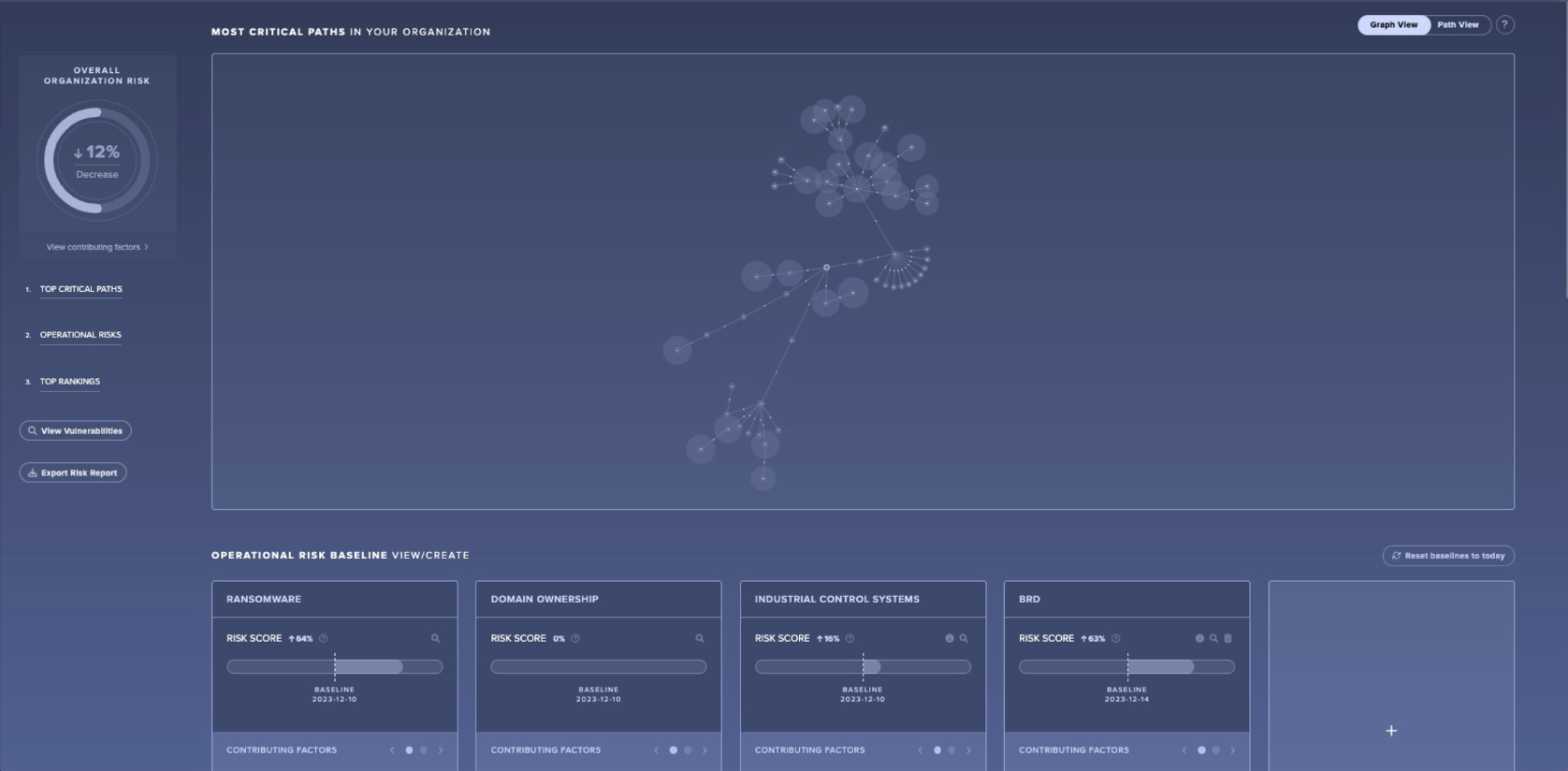

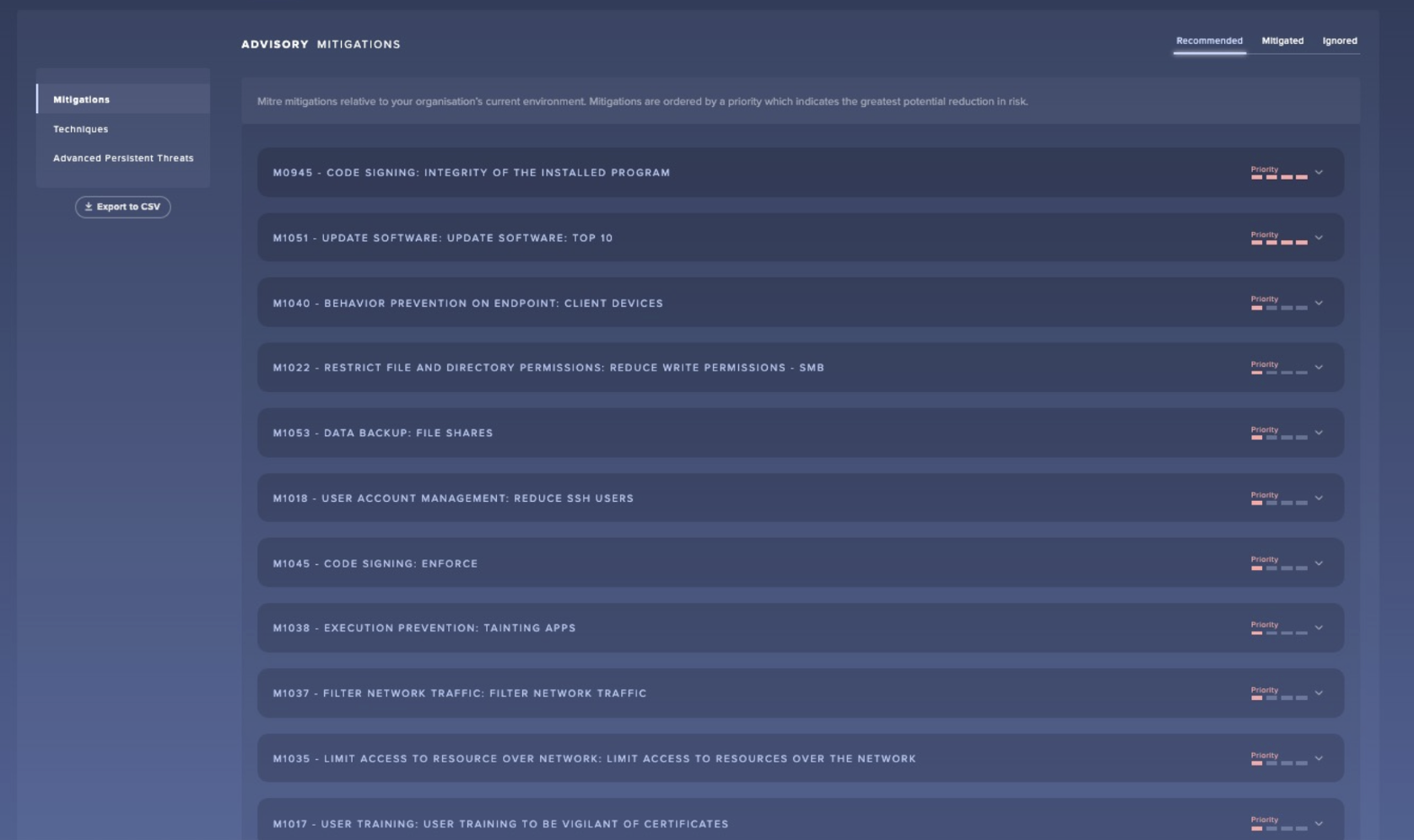

Darktrace aktualisiert laufend sein Verständnis der digitalen Infrastrukturen im Unternehmen und erkennt dadurch verdächtige C2-Verbindungen und anschließende Downloads, auch wenn dafür reguläre und legitime Programme oder Methoden genutzt werden. Die KI-Technologie erkennt das Gesamtbild aus zahlreichen subtilen Anzeichen einer Bedrohung, darunter auffällige Verbindungen zu relativ neuen und/oder ungewöhnlichen Endgeräten, anormale Dateidownloads, eingehende Remote-Desktop-Verbindungen sowie ungewöhnliche Datenuploads und -downloads.

Once they are detected as a threat, Darktrace RESPOND halts these connections and downloads, while allowing normal business activity to continue.

Beispiel aus der Praxis: WastedLocker-Angriff

Als eine US-Landwirtschaftsorganisation mit der WastedLocker-Ransomware angegriffen wurde, erkannte Darktrace sofort die ungewöhnliche SSL-C2-Aktivität, die den Vorfall einleitete (basierend auf der Kombination von ungewöhnlichem Ziel und ungewöhnlichem JA3 sowie der Analyse der Frequenz). Antigena (in diesem Fall im passiven Modus konfiguriert, sodass die Technologie keine eigenständigen Maßnahmen ergreifen konnte) empfahl, den C2-Traffic an Port 443 sofort zu blockieren und parallel dazu internes Scanning an Port 135 durchzuführen.

Als später Beaconing zu bywce.payment.refinedwebs[.]com beobachtet wurde, diesmal über HTTP an /updateSoftwareVersion, weitete Antigena seine Maßnahmen auf weitere C2-Kanäle aus.

Lesen Sie den ganzen Bericht über den Angriff

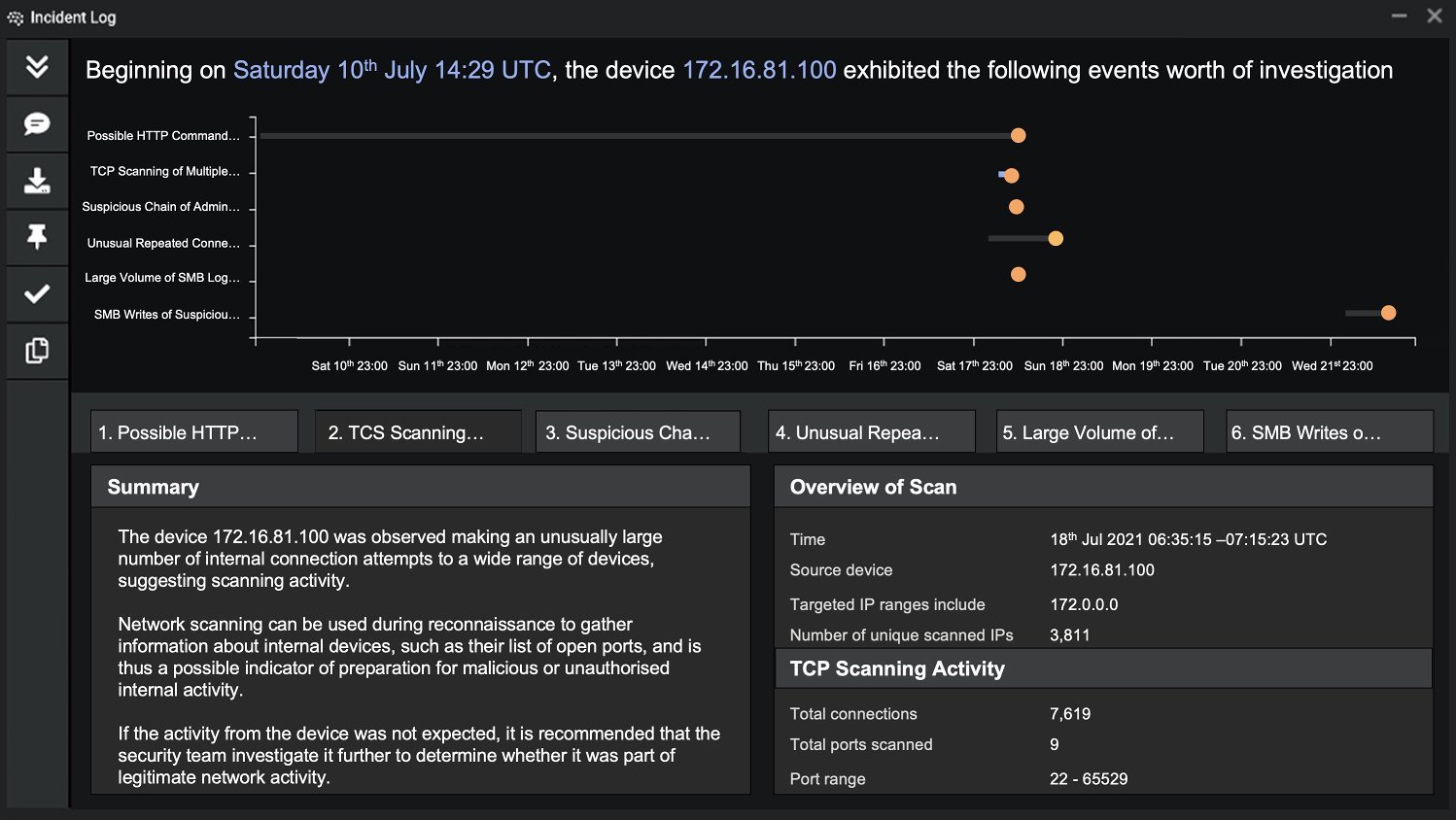

4. Laterale Bewegung

Sobald sich ein Angreifer in einem Unternehmen eingenistet hat, fängt er an, Informationen über die weitere digitale Umgebung zu sammeln und seine Präsenz in der Infrastruktur zu stärken. Dann ist es für ihn kein Problem mehr, sich Zugriff auf die Dateien zu verschaffen, die er ausschleusen und verschlüsseln möchte. Zunächst beginnt er mit der Auskundschaftung: Er scannt das Netzwerk, macht sich ein Bild von den angeschlossenen Geräten und verortet besonders wertvolle Unternehmensdaten.

Dann beginnt der Angreifer mit der lateralen Ausbreitung. Er infiziert weitere Geräte und versucht, seine Berechtigungen auszuweiten, z.B. indem er Admin-Zugangsdaten entwendet, um noch mehr Kontrolle über die Umgebung zu erlangen. Sobald er sich ausreichende Berechtigungen gesichert und fest in den digitalen Infrastrukturen eingenistet hat, kann er die letzten Stufen seines Angriffs zünden.

Moderne Ransomware verfügt über integrierte Funktionen für die automatische Suche nach gespeicherten Passwörtern und die Ausbreitung im Netzwerk. Besonders raffinierte Stämme sind so konzipiert, dass sie sich in jeder Umgebung anders verhalten. Somit verändert sich ihre Signatur laufend und sie sind viel schwerer zu entdecken.

Herkömmliche Tools: Rigorose Reaktion auf bekannte Bedrohungen

Herkömmliche Lösungen basieren auf statischen Regeln und Signaturen, daher können sie eine laterale Bewegung und Rechteausweitung kaum verhindern, ohne den Geschäftsbetrieb stark zu beeinträchtigen. In der Theorie könnte ein Unternehmen, das Firewalls und NAC (Netzwerkzugriffskontrolle) mit passender Netzwerksegmentierung und perfekter Konfiguration nutzt, eine netzwerkübergreifende laterale Bewegung verhindern. Allerdings ist es kaum möglich, maximalen Schutz und minimale Eingriffe immer optimal auszubalancieren.

Einige Unternehmen setzen auf Intrusion-Prevention-Systeme (IPS), um Netzwerk-Traffic abzuweisen, wenn bekannte Bedrohungen in Paketen erkannt werden. Wie in den vorherigen Phasen können sie jedoch nichts gegen neuartige Malware ausrichten, außerdem brauchen sie eine laufend aktualisierte Datenbank. Darüber hinaus sind diese Lösungen an den Eingangs-/Ausgangspunkten angesiedelt, was ihre Einblicke in das Netzwerk stark einschränkt. Ein Intrusion-Detection-System (IDS) erlaubt eine Out-of-Band-Installation, bietet aber keine Response-Funktionalität.

Ein selbstlernender Ansatz

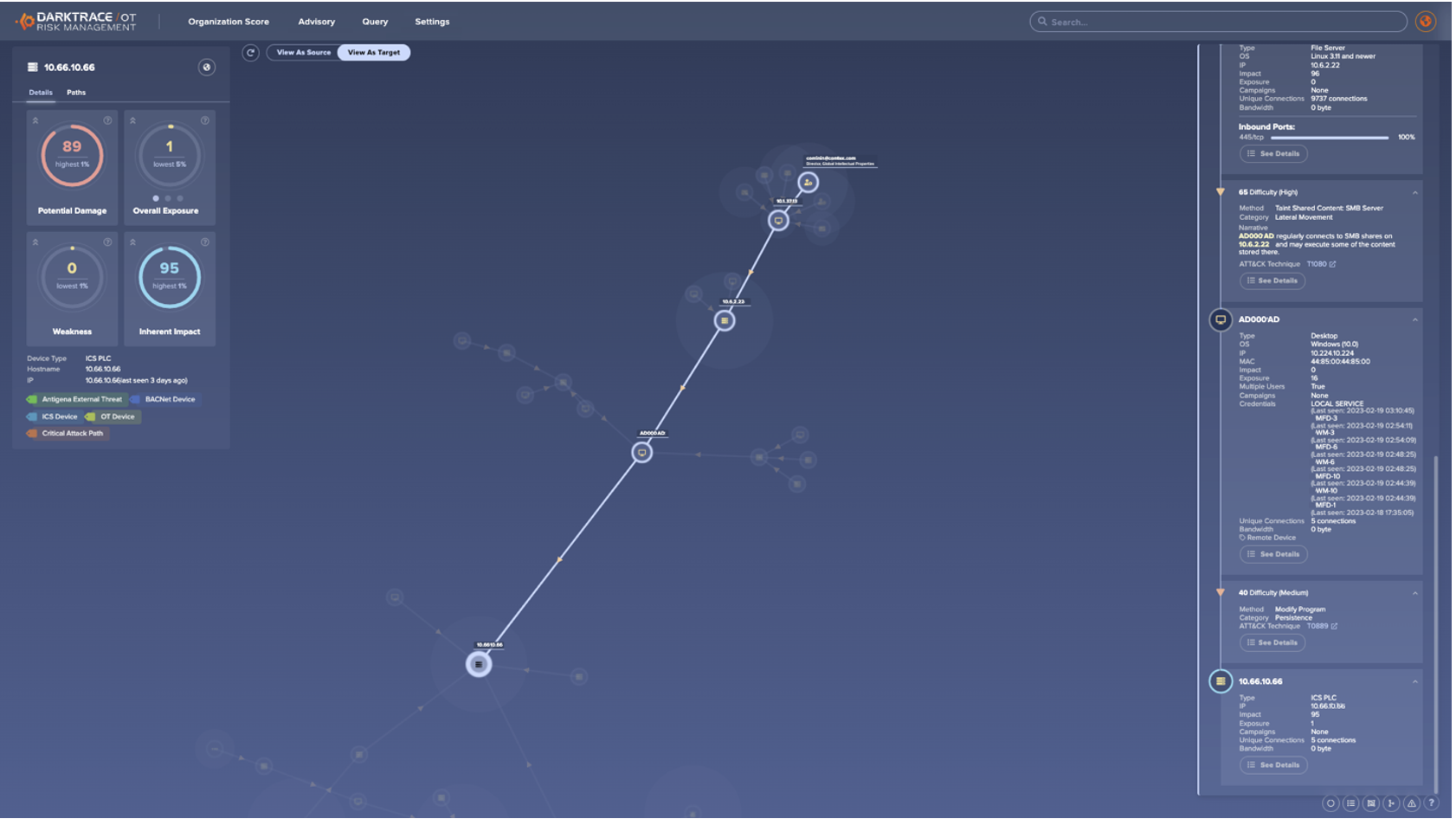

Die Darktrace KI macht sich ein genaues Bild von den Abläufen im Unternehmen und erkennt verdächtige Aktivität, die auf eine laterale Bewegung hindeutet, unabhängig davon, ob der Angreifer neue Infrastruktur oder die „Living off the Land“-Methode nutzt. Zu den potenziell ungewöhnlichen Aktivitäten, die Darktrace erkennt, gehören z.B. abweichendes Scan-, SMB-, RDP- und SSH-Verhalten. In dieser Phase werden weitere Modelle aktiviert:

- Verdächtige Aktivität auf Hochrisikogerät

- Numerische EXE in SMB Write

- Neue oder ungewöhnliche Dienstesteuerung

Autonomous Response ergreift dann gezielte Maßnahmen, um die Bedrohung in dieser Phase zu stoppen. Die Technologie blockiert anormale Verbindungen und setzt die normalen Verhaltensmuster („Patterns of Life“) des infizierten Geräts oder der Gruppe durch. Hierbei werden Geräte automatisch in Vergleichsgruppen zusammengefasst und von der Vergleichsgruppe abweichendes Verhalten wird unterbunden.

Falls das schädliche Verhalten dennoch andauert und dies erforderlich macht, isoliert Darktrace das infizierte Gerät.

Beispiel aus der Praxis: Ungewöhnliche Abfolge von RDP-Verbindungen

Bei einem Unternehmen in Singapur führte die Kompromittierung eines Servers zum Aufbau eines Botnets. Dieses begann eine laterale Ausbreitung, hauptsächlich mittels ungewöhnlicher RDP-Verbindungen. Der Server baute anschließend externe SMB- und RPC-Verbindungen zu ungewöhnlichen Endgeräten im Internet auf, um weitere anfällige Hosts zu finden.

Darktrace erkannte weitere laterale Aktivitäten, z.B. wiederholte fehlgeschlagene Versuche, mit verschiedenen Benutzernamen über das SMB-Dateifreigabeprotokoll auf mehrere interne Geräte zuzugreifen, was auf einen Brute-Forcing-Angriff auf das Netzwerk hindeutete.

Lesen Sie den ganzen Bericht über den Angriff

5. Datenexfiltration

In der Vergangenheit wurden bei Ransomware-Angriffen einfach nur ein Betriebssystem und Netzwerkdateien verschlüsselt.

Da sich die Unternehmen heute mit Daten-Backups gegen eine bösartige Verschlüsselung absichern, gehen Bedrohungsakteure immer mehr zu einer „Double Extortion“ über, d.h. sie exfiltrieren vor der Verschlüsselung wichtige Daten und vernichten Backups. Mit diesen exfiltrierten Daten werden die Unternehmen dann erpresst: Die Angreifer drohen, sensible Informationen online zu stellen oder an einen Mitbewerber zu verkaufen, falls das Lösegeld nicht gezahlt wird.

Moderne Ransomware-Varianten suchen auch nach Cloud-Speicher-Repositorys wie Box, Dropbox usw.

Viele dieser Vorfälle gelangen nicht an die Öffentlichkeit, denn wenn geistiges Eigentum gestohlen wird, sind die Unternehmen nicht immer gesetzlich verpflichtet, dies zu melden. Im Falle von Kundendaten besteht jedoch sehr wohl eine Meldepflicht, außerdem müssen die betroffenen Unternehmen empfindliche Geldstrafen zahlen. Diese sind in den letzten Jahren deutlich gestiegen (Marriot 23,8 Mio. USD, British Airways 26 Mio. USD, Equifax 575 Mio. USD). Hinzu kommt der Reputationsschaden, wenn ein Unternehmen seine Kunden über ein Datenleck informieren muss.

Herkömmliche Tools: Immer dieselben Probleme

Wenn Sie aufgepasst haben, wissen Sie genau, wie die Geschichte weitergeht: Um einen Ransomware-Angriff in dieser Phase zu stoppen, nutzen die meisten Sicherheitstools entweder vorprogrammierte Definitionen von „schädlich“ oder statische Regeln, die für verschiedene Abwehrszenarien entwickelt wurden. Dadurch sind die Unternehmen einem riskanten, nie endenden Katz-und-Maus-Spiel ausgesetzt.

Firewalls und Proxys können Verbindungen vielleicht auf Basis vorprogrammierter Richtlinien für spezifische Endgeräte oder Datenvolumen blockieren, aber es ist sehr wahrscheinlich, dass ein Angreifer die „Living off the Land“-Taktik anwendet und auf einen Dienst zurückgreift, der im Unternehmen regelmäßig genutzt wird.

Die Wirksamkeit dieser Tools hängt vom Datenvolumen ab: Gegen „Smash & Grab“-Angriffe mit bekannter Malware, bei denen keine Methode zur Umgehung von Sicherheitstools angewendet wird, mögen sie etwas ausrichten können, aber sie werden kaum in der Lage sein, eine „Low & Slow“-Exfiltration und neuartige oder hochkomplexe Stämme zu erkennen.

On the other hand, because by nature it involves a break from expected behavior, even less conspicuous, low and slow data exfiltration is detected by Darktrace and stopped with Darktrace RESPOND. No confidential files are lost, and attackers are unable to extort a ransom payment through blackmail.

Beispiel aus der Praxis: Ungewöhnliche Abfolge von RDP-Verbindungen

It becomes more difficult to find examples of Darktrace RESPOND stopping ransomware at these later stages, as the threat is usually contained before it gets this far. This is the double-edged sword of effective security – early containment makes for bad storytelling! However, we can see the effects of a double extortion ransomware attack on an energy company in Canada. The organization had the Enterprise Immune System but no Antigena, and without anyone actively monitoring Darktrace’s AI detections, the attack was allowed to unfold.

Der Angreifer stellte eine Verbindung zu einem internen Dateiserver her und lud 1,95 TB an Daten herunter. Zudem wurde über das Gerät offenbar die Rclone-Software heruntergeladen – ein Open-Source-Tool, das möglicherweise dazu diente, Daten automatisch mit dem legitimen Dateispeicherdienst pCloud zu synchronisieren. Nach Abschluss der Datenexfiltration begann das Gerät „serverps“ schließlich, Dateien auf 12 Geräten mit der Erweiterung *.06d79000 zu verschlüsseln. Wie bei Ransomware-Vorfällen meist üblich, erfolgte die Verschlüsselung außerhalb der Bürozeiten – über Nacht in Ortszeit –, um die Wahrscheinlichkeit eines schnellen Eingreifens des Sicherheitsteams zu minimieren.

Lesen Sie den ganzen Bericht über den Angriff

Beachten Sie, dass die Reihenfolge der oben beschriebenen Phasen 3–5 nicht in Stein gemeißelt ist, sondern bei jedem Angriff anders sein kann. Manchmal werden Daten ausgeschleust, woran sich eine weitere laterale Bewegung und zusätzliches C2-Beaconing anschließen. Diese gesamte Zeitspanne wird als „Verweildauer“ bezeichnet. Mitunter geht es nur um ein paar Tage, es können aber auch mehrere Monate sein, in denen die Angreifer in aller Ruhe und unter dem Radar regelbasierter Tools, die nur isolierte Dateiübertragungen über einem bestimmten Schwellenwert melden, Daten ausschleusen. Nur mit einem ganzheitlichen Verständnis der sich entfaltenden schädlichen Aktivität kann eine Technologie diese Bedrohung erkennen und das Sicherheitsteam in die Lage versetzen, sie zu bekämpfen, bevor der Ransomware-Angriff in seine letzten verheerenden Phasen übergeht.

6. Datenverschlüsselung

Mit symmetrischer oder asymmetrischer Verschlüsselung oder einer Kombination aus beiden versuchen die Angreifer, möglichst viele Daten im Netzwerk des Unternehmens unbrauchbar zu machen, bevor der Angriff entdeckt wird.

Da allein die Angreifer über die Entschlüsselungs-Keys verfügen, haben sie jetzt die volle Kontrolle darüber, was mit den Daten des Unternehmens geschieht.

Vorprogrammierte Gegenmaßnahmen und Störung des Geschäftsbetriebs

Es gibt vielerlei Tools, die für sich in Anspruch nehmen, eine solche Verschlüsselung unterbinden zu können. Allerdings haben sie alle ihre Schwachstellen, die ein gewiefter Angreifer in dieser entscheidenden Phase ausnutzen kann. Und wenn diese Tools dann Gegenmaßnahmen ergreifen, führen diese meist zu erheblichen Störungen und Einschränkungen des Geschäftsbetriebs.

Interne Firewalls verhindern, dass Clients auf Server zugreifen. Sobald sich also ein Angreifer mit einer der oben beschriebenen Methoden Zugang zu Servern verschafft hat, kann er nach Belieben schalten und walten.

In ähnlicher Weise suchen auch Antivirus-Tools nur nach bekannter Malware. Wurde die Malware bis dahin noch nicht entdeckt, ist es sehr unwahrscheinlich, dass sie überhaupt noch erkannt und gestoppt wird.

Verschlüsselung wird eigenständig gestoppt

Selbst wenn hierzu reguläre Tools und Methoden genutzt werden, kann die Autonomous Response die „Patterns of Life“ bei Geräten durchsetzen, die eine Verschlüsselung versuchen. Hierfür sind keine statischen Regeln oder Signaturen nötig. Diese Maßnahme kann eigenständig oder über Integrationen in native Sicherheitstools ergriffen werden. Dadurch wird auch der Nutzen vorhandener Sicherheitsinfrastruktur maximiert. Mit einer gezielten Autonomous Response kann der Geschäftsbetrieb ganz normal weiterlaufen, während gleichzeitig die Verschlüsselung verhindert wird.

7. Lösegeldforderung

Im Grunde wird ein Ransomware-Angriff erst mit der Verschlüsselung zu einem solchen. Ab dieser Phase macht die Malware ihrem Namen jedoch leider alle Ehre.

Auf die Verschlüsselung folgt nämlich eine Lösegeldforderung. Die Angreifer verlangen Geld für den Entschlüsselungs-Key und drohen, die exfiltrierten sensiblen Daten öffentlich preiszugeben. Das Unternehmen muss entscheiden, ob es das Lösegeld zahlt oder einen Verlust seiner Daten in Kauf nimmt, die möglicherweise an Mitbewerber weitergegeben werden oder an die Öffentlichkeit gelangen. Die durchschnittliche Höhe der Lösegeldforderungen lag 2021 bei 5,3 Mio. USD. So zahlte etwas das Fleischverarbeitungsunternehmen JBS 11 Mio. USD und DarkSide konnte mit dem Angriff auf Colonial Pipeline über 90 Mio. USD in Bitcoins erpressen.

Alle Phasen bis zu diesem Punkt sind typisch für einen traditionellen Ransomware-Angriff. Aber Ransomware hat sich verändert. Statt einer wahllosen Verschlüsselung von Geräten gehen die Angreifer inzwischen sehr gezielt vor und wollen den Geschäftsbetrieb in großem Stil stören oder lahmlegen. Dabei wenden sie unterschiedliche Methoden an, um ihre Angriffsopfer zur Zahlung des Lösegeldes zu bewegen. Zu weiteren Erpressungsmethoden gehört nicht nur die Datenexfiltration, sondern auch die Kaperung von Unternehmensdomains, die Löschung oder Verschlüsselung von Backups, Angriffe auf industrielle Steuerungssysteme (ICS), gezielte Täuschung von Führungskräften im Unternehmen und so weiter.

Mitunter gehen Angreifer auch direkt von Phase 2 zu Phase 6 – der Erpressung – über. Darktrace stoppte vor kurzem einen E-Mail-Angriff, bei dem sich der Angreifer nicht viel Arbeit machen wollte und direkt per E-Mail einen Erpressungsversuch startete. Der Angreifer behauptete, sensible Unternehmensdaten kompromittiert zu haben, und forderte eine Bitcoin-Zahlung für die Wiederherstellung. Egal, ob diese Behauptung stimmte oder nicht, dieser Angriff machte deutlich, dass einer Erpressung nicht immer eine Verschlüsselung vorausgehen muss und dass diese Art der Bedrohung unterschiedliche Formen annehmen kann.

As with the email example we explored in the first post of this series, Darktrace/Email was able to step in and stop this email where other email tools would have let it through, stopping this potentially costly extortion attempt.

Egal ob durch Verschlüsselung oder eine andere Form von Erpressung, die Botschaft ist immer gleich: Entweder Sie zahlen oder Sie sehen Ihre Daten nie wieder. In dieser Phase ist es zu spät, sich über die oben beschriebenen Optionen Gedanken zu machen, mit denen der Angriff in den ersten Phasen hätte gestoppt werden können. Es stellt sich nur noch eine einzige Frage: Zahlen oder nicht zahlen?

Häufig glauben Betroffene, mit der Zahlung des Lösegeldes sei es getan. Doch leider ist sie nur die Spitze des Eisbergs …

8. Schadensbehebung

Es wird alles unternommen, um die Sicherheitslücken zu schließen, die der Angreifer ausgenutzt, um in das Unternehmen einzudringen. Dem Unternehmen sollte allerdings bewusst sein, dass rund 80% der Ransomware-Opfer später erneut angegriffen werden.

Kaum ein herkömmliches Tool ist in der Lage, die Schwachstellen aufzuspüren, über die der Angreifer eindringen konnte. Es ist praktisch die Suche nach der Stecknadel in einem unvollständigen Heuhaufen: Sicherheitsteams haben so gut wie keine Chance, relevante Informationen in den wenigen Protokollen der Firewalls und IDS zu finden. Antivirus-Lösungen spüren allenfalls bekannte Malware auf, aber neuartige Angriffsvektoren entgehen ihnen.

With Darktrace’s Cyber AI Analyst, organizations are given full visibility over every stage of the attack, across all coverage areas of their digital estate, taking the mystery out of ransomware attacks. They are also able to see the actions that would have been taken to halt the attack by Darktrace RESPOND.

9. Wiederherstellung

Das Unternehmen beginnt, seine digitale Umgebung wieder in Ordnung zu bringen. Auch wenn es für einen Entschlüsselungs-Key gezahlt hat, werden viele Dateien verschlüsselt bleiben oder beschädigt sein. Abgesehen von der Lösegeldzahlung entstehen dem Unternehmen durch Netzwerkausfälle, Störungen des Geschäftsbetriebs, Maßnahmen zur Wiederherstellung der Sicherheit und negative PR hohe finanzielle Verluste.

Dem betroffenen Unternehmen entstehen darüber hinaus auch Reputationskosten: 66% melden einen erheblichen Umsatzausfall nach einem Ransomware-Angriff und 32% geben an, als direkte Folge der Attacke hohe Führungskräfte verloren zu haben.

Schlussfolgerung

Die oben beschriebenen Phasen sind den meisten Ransomware-Angriffen gemeinsam. Steigt man jedoch tiefer ein, wird deutlich, dass jede Attacke anders ist.

Da viele gezielte Ransomware-Angriffe durch Ransomware-Partner („Affiliates“) ausgeführt werden, variieren die verwendeten Tools und Methoden stark, auch wenn die Ransomware an sich gleich ist. Demzufolge sind bei zwei verschiedenen Ransomware-Angriffen, die auf derselben Ransomware-Familie basieren, völlig unterschiedliche Tools und Methoden zu erwarten. Es ist daher kaum vorhersehbar, wie die Ransomware von morgen aussehen wird.

This is the nail in the coffin for traditional tooling which is based on historic attack data. The above examples demonstrate that Self-Learning technology and Autonomous Response is the only solution that stops ransomware at every stage, across email and network.